nmap

22번 포트 openssh 5.9p1 - 별로 취약점 없어보인다...

80번, 443번 포트 apache httpd 2.2.22 - searchsploit 찾아봐야겠다.

일단 http, https로 접속

모두 다음과 같은 이미지만 나온다.

gobuster

/dev

notes.txt

1. 커피 마시고?

2. 연구하라?

3. 생전에 decoder/encoder를 고쳐라

4. encoding/decoding이 client-side에서만 동작하도록 하라

5. 이 모든 것들이 완료되기 전까지 decoder/encoder를 사용하지 마라

6. 더 좋은 필기 방법을 찾아라

gobuster결과로 /encode와 /decode가 나왔는데, 이것을 일단 사용하지 말라는 말 같다.

hype_key

/encode, /decode

이걸 봐도 뭘 어째야 할 지 모르겠다.

다시 원점으로 돌아가 searchsploit ㄱㄱ 삽질의 시작

searchsploit apache 2.2.22

29290, 29316이 눈에 띈다.

29290 - cgi-bin이 존재한다. 한 번 봐야겠다.

29316 - RCE라니까 일단 이것도 봐야겠다.

봤지만.. 암것도 할 수 없었다......

롸업을 봅시다

/dev 밑에 있던 hype_key로 돌아간다.

https://conv.darkbyte.ru/ 여기에 넣고 decode해본다.

decode한 결과를 보니까

RSA private key라고 한다.

나온 text를 모두 복붙해서 로컬에 hype_key로 저장한다.

key filename이 hype_key임을 보고 username이 hype임을 추측할 수 있다(???)

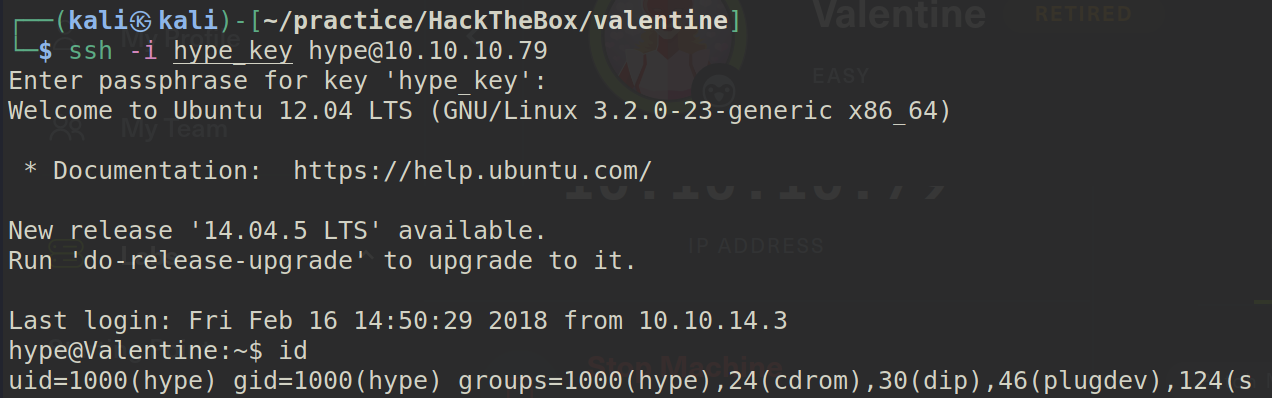

ssh -i hype_key hype@10.10.10.79

이렇게 경고창이 뜨는 이유는 hype_key가 -rw-r--r-- 1 kali kali 1766 Sep 20 20:19 hype_key 이기 때문이다.

chmod 400 hype_key하고 다시 시도한다.

하지만 또 pass를 입력해야한다.... 다른 취약점을 찾아야겠다.

nmap --script vuln 10.10.10.79

ssl-ccs-injection : https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-0224

ssl-heartbleed : https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-0160

heartbleed 취약점

[**] heartbleed

openssl의 유명한 취약점이다.

메모리 누수가 발생할 위험이 있다.

[**] openssl

TLS, SSL의 오픈소스 구현판

기본적인 암호화 기능 및 여러 유틸리티 함수들이 구현되어있다.

heartbleed가 발생하는 부분은 전송 계층 보안(TLS) 및 데이터그램 전송 계층 보안(DTLS) 프로토콜의 하트비트에서 발생한다.

heartbleed.py from github

aGVhcnRibGVlZGJlbGlldmV0aGVoeXBlCg==를 base64 decode하면 heartbleedbelievethehype가 나온다.

먼저 ssh root@10.10.10.79 하고 비밀번호로 입력하면 안된다.

그런데, 우리는 hype_key 파일이 있다.

ssh -i hype_key hype@10.10.10.79에 passphrase로 입력하도록 한다.

user.txt 확인 가능

권한 상승

./pspy64

root 권한으로 백그라운드에서 이미 /usr/bin/tmux -S /.devs/dev_sess 가 실행되고 있다.

이 명령어를 그대로 실행하면 이 세션으로 붙을 수 있다.

때문에 /usr/bin/tmux -S /.devs/dev_sess 를 실행하면 루트쉘을 바로 딸 수 있다.

[**] 의문

heartbleed 스크립트 실행결과에서 $text에 주목해야하는 이유는 무엇이며, decode한 값이 passwd라고 어떻게 단정짓는가?

'워게임 > hackthebox' 카테고리의 다른 글

| tartarsauce 롸업 정리(wpscan, tar) (0) | 2021.09.23 |

|---|---|

| poison 롸업 정리 (0) | 2021.09.22 |

| solidstate 롸업 정리 (0) | 2021.09.20 |

| nineveh 롸업 정리 (0) | 2021.09.15 |

| cronos 롸업 정리 (0) | 2021.09.15 |

댓글