strace

https://elixir.bootlin.com/linux/v3.14/source/arch/x86/syscalls/syscall_64.tbl

syscall_64.tbl - arch/x86/syscalls/syscall_64.tbl - Linux source code (v3.14) - Bootlin

# # 64-bit system call numbers and entry vectors # # The format is: # # # The abi is "common", "64" or "x32" for this file. # 0 common read sys_read 1 common write sys_write 2 common open sys_open 3 common close sys_close 4 common stat sys_newstat 5 common

elixir.bootlin.com

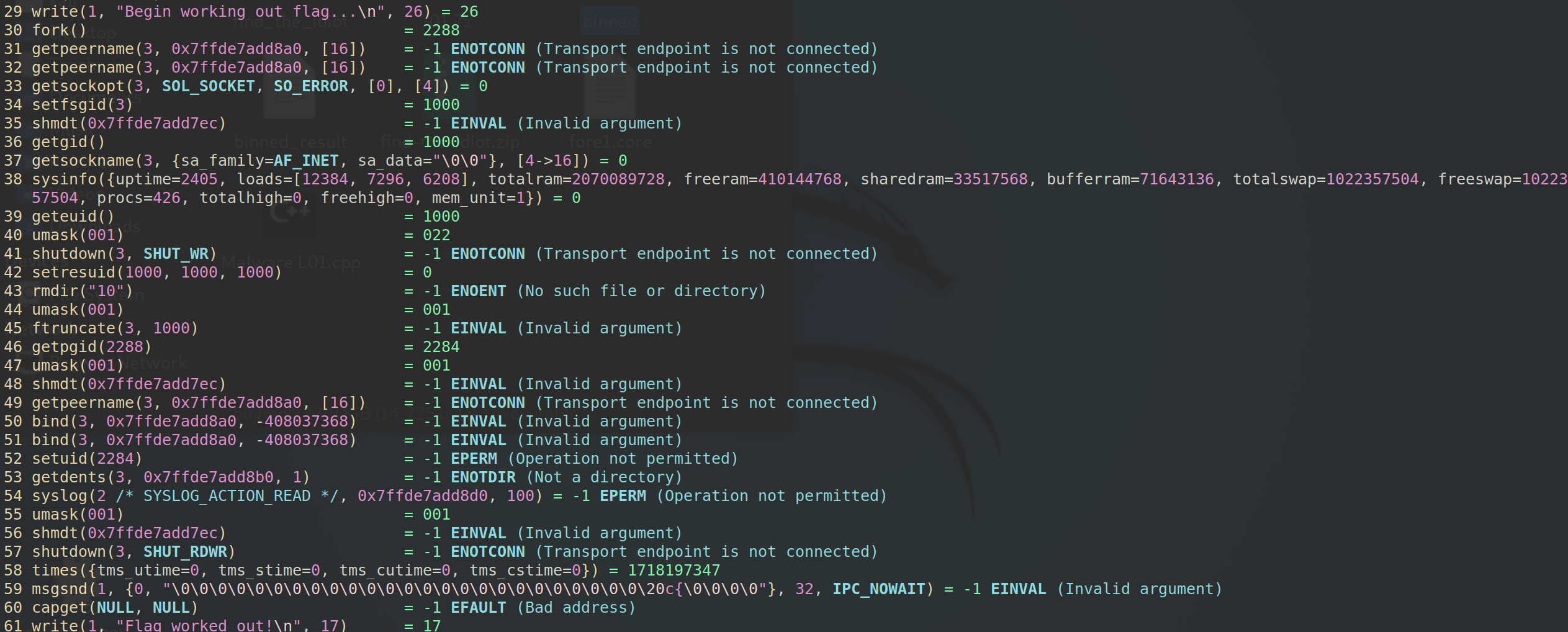

여기서 시스템 콜 함수 이름이로 번호 찾아서 아스키 변환하면 되는 문제...

너무 무맥락이라 자세한 설명은 생략

https://yum-history.tistory.com/252

[Disk Forensic] 우리는 이 바이너리가...

Disk Forensic #12 (우리는 이 바이너리가...) 해당 파일을 다운로드하면 파일에 대한 확장자 정보가 나오지 않는다. 따라서 리눅스 환경으로 옮긴 다음, file 명령어를 통해 해당 파일의 확장자를 확인

yum-history.tistory.com

'워게임 > CTF-D' 카테고리의 다른 글

| [Disk] 누군가 부정행위를 했다는... (0) | 2021.11.15 |

|---|---|

| [Disk] 조개를 찾아 열고, 진주를 찾으십시오. (0) | 2021.11.15 |

| [Disk] fore1-hit-the-core (0) | 2021.11.15 |

| [Disk] 저희는 디스크 이미지를 찾았습니다. (0) | 2021.11.14 |

| [Disk] Tommy는 프로그램을 작성했습니다. (0) | 2021.11.14 |

댓글