kali에서 metasploit 사용

환경 설정 부분 생략

본 게시글은 문제를 풀면서 제 생각의 흐름을 그대로 따라갔기 때문에 풀이가 아닌 삽질입니다

답을 보고싶으신 분들은 hackthebox 공식 풀이 보세요

sudo openvpn ~

ifconfig로 확인

su(kali에서 root 전환)

삽질1

msfconsole

db_status로 db와 연결되어있는지 확인. (자세한 사항 : https://jdh5202.tistory.com/619)

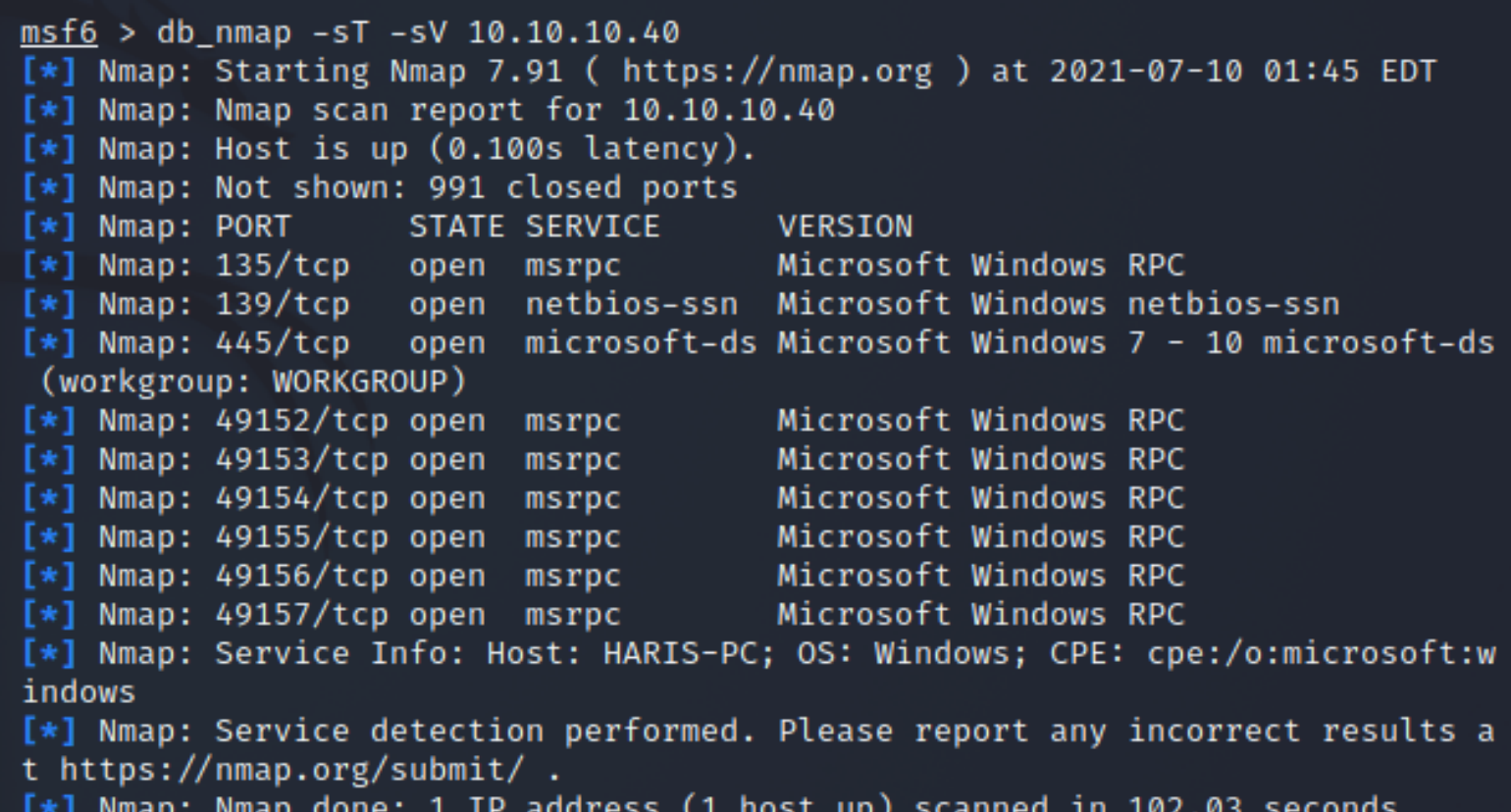

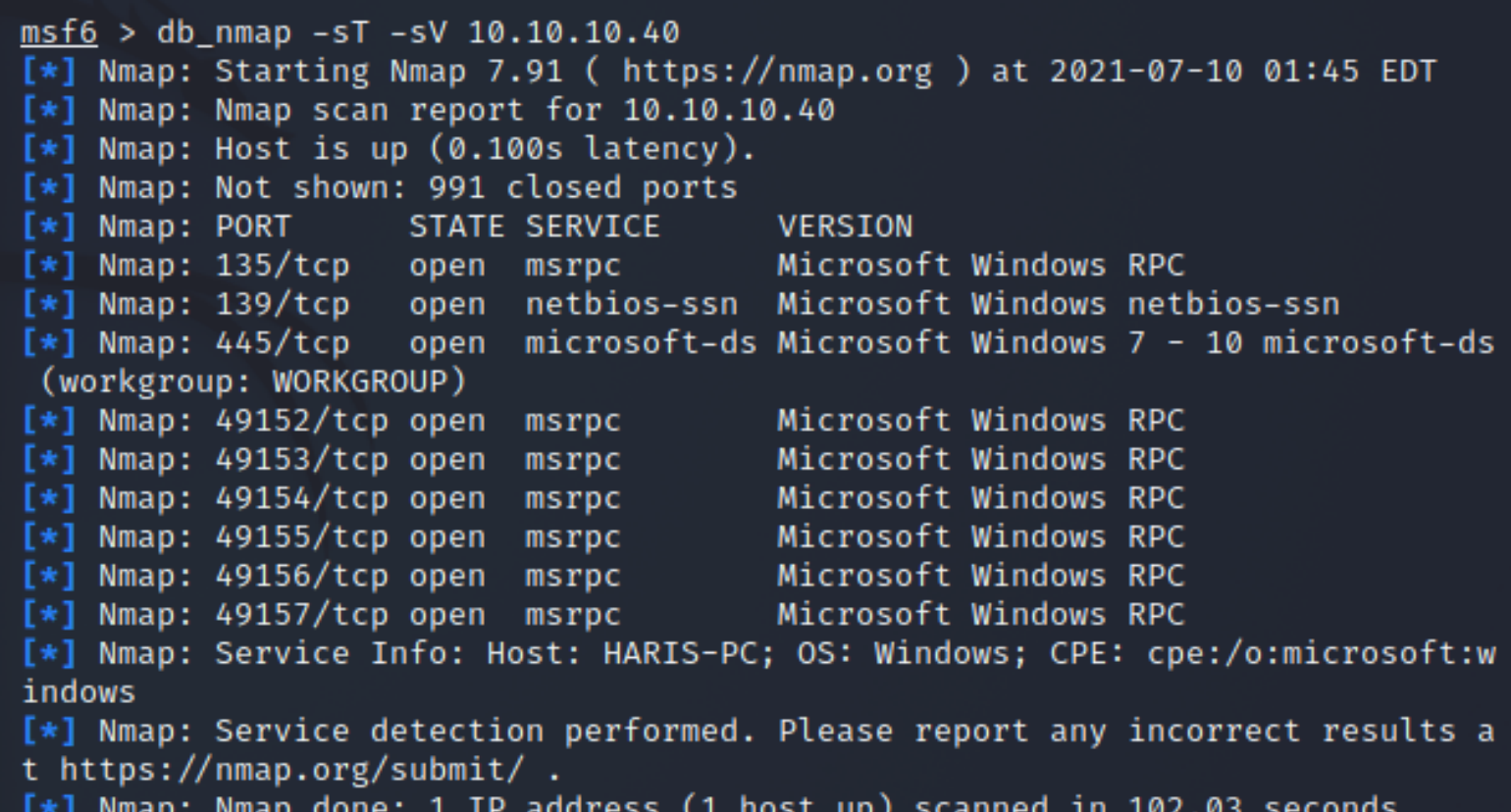

db_nmap -sT -sU -sV 10.10.10.40 -> 오래 걸려서 -sT -sU 따로 진행했다.

-sU는 오래 기다려도 아무 값도 출력되지 않는다.

-sT 결과값을 토대로 search를 진행했다.

* search [문자열] : 취약점 모듈 정보 검색. [문자열]과 관련된 공격할 수 있는 모듈 정보를 알 수 있다.

search msrpc

search netbios-ssn

search microsoft-ds

이 셋 중 하나만 결과값이 나왔다.

use exploit/windows/dcerpc/ms05_017_msmq

* use [모듈] : 해당 모듈을 사용하겠다.

show options

* 선택한 모듈을 사용하기 위해 반드시 선택해야 하는 옵션 정보들 출력

이걸 보고 처음 든 생각은..

HNAME에 뭘 입력하지? HNAME에 NetBIOS는 뭘까?

RHOSTS는 10.10.10.40 같은데

1. NetBIOS란?

일반적으로 TCP/IP 네트워크에서 사용하는 기기에 고유한 IP 주소를 부여하면 문제없이 통신할 수 있다.

TCP/IP 네트워크에서는 IP 주소만 있으면 이름이 부여되지 않아도 통신할 수 있기 때문이다.

하지만 windows os의 경우는 좀 다르다.

windows 네트워크에서는 NetBIOS라는 기술이 사용되고 있으며, IP주소보다 NetBIOS이름이 중요한 역할을 한다.

확인하는 명령어) 윈도우; nbtstat

search smb_version

use ~

를 이용해서 netbios를 알 수 있구나!! 했는데 위에서 nmap 돌렸을 때 나와있었다ㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋ

찾은 netbios를 HNAME에 입력해도 여전히 exploit되지 않는다.

처음부터 잘못 생각한 것일까

다시 처음으로 돌아간다.

삽질2

포트 스캔한 결과는 그대로 가져온다.

RPC는 뭘까

remote procedure call

별도의 원격 제어를 위한 코딩 없이 다른 주소 공간에서 함수나 프로시저를 실행할 수 있게 하는 프로세스간 통신 기술

즉, 원격 프로시저 호출을 이용하면 프로그래머는 함수가 실행 프로그램에 로컬 위치에 있든 원격 위치에 있든 동일한 코드를 사용할 수 있다.

일반적으로 프로세스는 자신의 주소공간 안에 존재하는 함수만 호출하여 실행 가능하다.

하지만, RPC를 이용하면 다른 주소 공간에서 동작하는 프로세스의 함수를 실행할 수 있게 된다.

* RPC의 궁극적인 목표

client-server 간의 커뮤니케이션에 필요한 상세정보는 최대한 감춘다.

client는 일반 메소드를 호출하는 것처럼 원격지의 프로시저를 호출할 수 있다.

server도 마찬가지로 일반 메소드를 다루는 것처럼 원격 메소드를 다룰 수 있다.

msrpc는 뭘까

ms사의 RPC 프로토콜

원격지에 있는 컴퓨터 상의 프로그램을 불러낼 수 있도록 하는 remote procedure call을 의미한다.

SMB는 뭘까

윈도우 환경에서 사용되는 파일 공유 프로토콜

windows의 통신망 설정으로써 TCP/IP 또는 netbdui(netbios extended user interface)를 통신망 어댑터로 묶어 사용할 수 있다.

search smb를 했는데 엄-청 많이 나와서 writeup을 보기로 했다^^

삽질 3

https://ranakhalil101.medium.com/hack-the-box-blue-writeup-w-o-metasploit-572c6042feb8

Hack The Box — Blue Writeup w/o Metasploit

This is the 11th blog out of a series of blogs I will be publishing on retired HTB machines in preparation for the OSCP. The full list of…

ranakhalil101.medium.com

*metasploit 사용하지 않는 풀이*

nmap -sC -sV -O -oA initial 10.10.10.40

-sV : 버전 탐지

-O : os 탐지

-oA [basename] : output in the 3 major formats at once; 출력 방식을 여러가지로 해준다는 뜻인 듯

-sC : run default nmap scripts ☜ 이게 뭘까 -> https://hongd99.tistory.com/44

>>> 결과창 너무 길어 캡처X

nmap -sC -sV -O -p- -oA full 10.10.10.40

-p- : 모든 포트 스캔

nmap -sU -O -p- -oA udp 10.10.10.40

-sU : udp 스캔

↑udp 스캔 너무 오래 걸려 1000 포트에 대해서만 스캔한다

nmap -sU -oA udp 10.10.10.40

평소처럼(?) 취약한 서비스가 있는지 확인하기 위해 일반 nmap 취약점 스캔 스크립트를 실행한다.

nmap --script vuln -oA vuln 10.10.10.40

VULNERABLE 보인다!!

smb-vuln-ms17-010

RCE 취약점 in ms SMBv1 서버

cve-2017-0143 == ms17-010 == eternal blue == 2017년 전세계 워너크라이 랜섬웨어 공격의 일부. 취약점 공격 도구

공격자가 특수하게 조작된 패킷을 보낸 경우, 공격자는 대상 시스템에서 임의의 코드를 실행할 수 있다.

* non metasploit exploit db

searchsploit --id MS17-010

앞의 스캔에서 10.10.10.40은 windows 7을 사용한다는 것을 알 수 있다.

searchsploit -m 42315

/home/kali/42315.py 코드를 보면

1. mysmb.py를 다운 받아야 한다. (42315.py에서 from mysmb import MYSMB 부분 때문)

2. MSFvenom을 사용해서 reverse shell payload가 있는 간단한 실행 파일을 생성한다.

MSFvenom

metasploit에 포함되어있는 페이로드 생성 도구

범용 페이로드를 생성하고, 방화벽 및 백신 탐지를 우회하려고 인코딩까지 적용할 수 있다.

파이썬 스크립트로 제작한 exploit 코드에 쉘코드를 적용하기 위해서, 간단하게 취약점 증명 코드를 작성하려고 많이 사용한다.

출처 : https://dazemonkey.tistory.com/142 -> 사용법도 포함되어있음.

여기서부터 이해 못함..

Todo

msfvenom 정확히 알기

밑에 writeup 제대로 이해하기

writeup

https://ranakhalil101.medium.com/hack-the-box-blue-writeup-w-o-metasploit-572c6042feb8

Hack The Box — Blue Writeup w/o Metasploit

This is the 11th blog out of a series of blogs I will be publishing on retired HTB machines in preparation for the OSCP. The full list of…

ranakhalil101.medium.com

'워게임 > hackthebox' 카테고리의 다른 글

| hackthebox - machines - Cap (0) | 2021.07.14 |

|---|---|

| [풀이X삽질O]hackthebox - machines - cap (0) | 2021.07.11 |

| hackthebox - pwn with metasploit - lame (0) | 2021.07.11 |

| [풀이X삽질O]hackthebox - pwn with metasploit - lame (0) | 2021.07.11 |

| hackthebox - blue (0) | 2021.07.11 |

댓글