FTK imager로 vmdk 파일 열기

분석하고 있는 것 : 구매자의 PC

알아내야 하는 것 : 구매자의 PC에 사용된 USB는 무엇인가

REGA를 사용해 레지스트리를 분석하기 위해 ftk imager에서 다음과 같이 파일을 추출한다.

C:\Windows\System32\config\SAM <--SAM파일 경로>>>>> 출처: https://tkdlzhdl.tistory.com/27 [살아서 숨쉬자:티스토리]

REGA

HLKM\SYSTEM\ControlSet001\Enum\USB

-> 모든 USB 관련 목록(마우스, 키보드, 데이터 저장 장치 등)

이 부분에서는 알아낼 수 있는 것이 명확하지 않았다.

나는 USB 제조사와 volume label을 알아내야 했기에 이 부분에 집중했다.

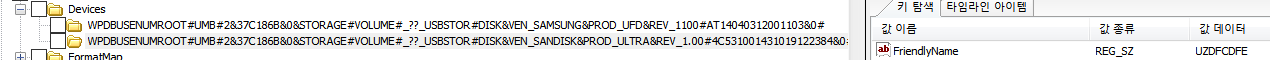

HKLM\SYSTEM\ControlSet00#\Enum\USBSTOR\ 위치를 확인했더니 다음과 같은 결과가 나왔다.

SAMSUNG과 SANDISK USB였구나.

이제는 volume label을 찾으면 된다. volume label을 알아낼 수 있는 경로는 다음과 같다.

- HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\EMDMgmt\ _??_USBSTOR#{Device Class ID}#{Unique Instance ID}#{GUID}{Volume Label}_{Volume Serial Number}

=> 이 path는 확인되지 않았다.

- HKLM\SOFTWARE\Microsoft\Windows Portable Devices\Devices\{Device Entry}\FriendlyName

friendlyname이 volume label인 것 같다.

답:

NND{SAMSUNG_POSADFASC_SANDISK_UZDFCDFE}

참고

https://ws1004-4n6.notion.site/USB-Artifact-Analysis-1de3771374554485a8cb7815623a4a29

USB Artifact Analysis

많은 사람들이 윈도우 운영체제를 사용하면서 USB를 필수 적으로 사용하고 있다. 그렇기 때문에 USB 관련된 아티팩트를 공부 할 필요가 있다.

ws1004-4n6.notion.site

http://forensic-proof.com/archives/3632

윈도우에서 USB 흔적 추적하기 (USB Device Tracking on Windows) | FORENSIC-PROOF

forensic-proof.com

'정보보안 > forensic' 카테고리의 다른 글

| [NONamed] 우리들의 추억들 (0) | 2022.07.11 |

|---|---|

| [NONamed] 유출된 자료 거래 사건 2 (0) | 2022.07.11 |

| 레지스트리, 하이브 파일 (0) | 2021.12.13 |

| volatility 플러그인 정리 (0) | 2021.12.12 |

| Windows SAM SYSTEM 이해하기 (0) | 2021.11.15 |

댓글